Wichtigkeit der Multifaktor-Authentifizierung an der UZH

Kompromittierte Zugangsdaten sind inzwischen einer der Hauptgründe für gehackte IT-Systeme. Gemäss dem diesjährigen Sicherheitsreport von Verizon basieren über 50% der Sicherheitsvorfälle auf kompromittierten Zugangsdaten.

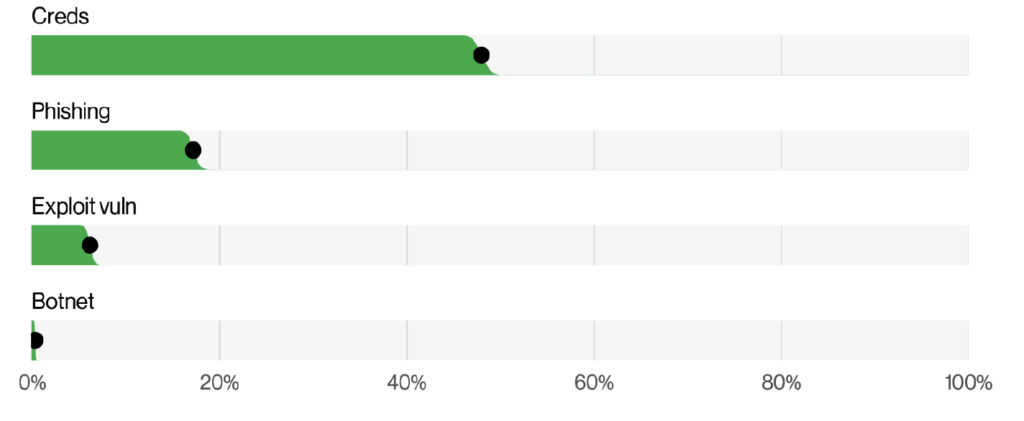

Chart 1: Einfallsvektoren bei Sicherheitsvorfällen (Verizon, DBIR 2022)

Dass die Gefahr real ist, zeigt das Beispiel der Universität Neuchâtel. Nach einem Cyberangriff mittels Ransomware-Attacke im Frühjahr 2022 konnten die IT-Systeme der Universität vorübergehend nicht mehr genutzt werden. Gemäss dem Online Medium Watson (Artikel vom 18.2.022) waren Daten von Forschenden verschlüsselt worden und somit nicht mehr brauchbar. Da Ransomware-Attacken leider im Zunehmen begriffen sind, kann man diese Bedrohung nicht ernst genug nehmen. Gemäss Verizon sind solche Attacken im Jahr 2022 im Vergleich mit dem Vorjahr um 13% angestiegen (Verizon, DBIR 2022, S.7).

Wie in Chart 1 dargestellt, sind kompromittierte Zugangsdaten die häufigste Eintrittspforte, welche Hacker benutzen. Mit der konsequenten Anwendung von MFA kann hier mit einer einzigen Massnahme ein erhebliches Sicherheitsrisiko gemindert oder gar vermieden werden.

Vor diesem Hintergrund ist die Entscheidung, dass Passwörter nicht mehr allein als vertrauenswürdige Identifikation legitimer Benutzer ausreichen, der logische und richtige Schluss. Und der Einsatz von Multi-Faktor-Authentifizierung (MFA) ist damit ein grundlegender Baustein für die Unternehmenssicherheit geworden. Das sehen zwischenzeitlich auch die anderen Hochschulen ein. So hat etwa die ETH im Herbst auf MFA umgestellt. Ähnlich sehen es verschiedene Universitäten wie diejenigen von Basel, Bern oder Luzern, welche alle ebenfalls MFA im Einsatz haben.

Eine erste Bilanz nach rund zweijähriger Erfahrung im grossflächigen Einsatz von MFA fällt sehr positiv aus. Nach ca. 100 Vorfällen bzgl. kompromittierter Accounts pro Jahr vor Einführung sind die Zahlen auf Null zurückgegangen. Dies ist nicht nur für die Sicherheit ein grosser Schritt, auch administrativ wird viel Aufwand eingespart. Wird nämlich ein Account gehackt, wird ein aufwendiger Prozess in Gange gesetzt. Dieser ist sowohl für die IT-Spezialisten, wie auch für die betroffenen User mit etlichen Arbeiten verbunden.

Im täglichen Umgang und Arbeiten am Computer mag es mit der Nutzung der Multi-Faktor-Authentifizierung ab und an zu ungeliebten Unterbrechungen kommen, wenn man vom System aufgefordert wird, sich mit zwei Faktoren zu authentifizieren. Letztlich ist es eine Güterabwegung, bequem versus sicher. Obwohl Sicherheit in diesem Punkt vor geht, sind die Systeme so konfiguriert, dass bis auf Weiteres nur alle 14 Tage eine Neuvalidierung via MFA erfolgt. Damit sind wir im Vergleich mit anderen Hochschulen vergleichsweise zurückhaltend mit der Abfrage des zweiten Faktors. Von Seiten der Zentralen Informatik sind wir der Überzeugung, dass dies ein vertretbarer Kompromiss darstellt.

Natürlich ist es mit der MFA bzgl. Sicherheit nicht getan. Deshalb fördert die Zentrale Informatik den Einsatz von verwalteten Arbeitsplatzrechnern, sog. managed Clients. Mit dem Einsatz solcher Geräte wird einem zweiten wichtigen Einfallstor für Hacker begegnet (vgl. Chart 1), nämlich unsichere Systeme. Darunter fallen Geräte, welche nicht über die nötigen Sicherheitsvorkehrungen, wie Patches, Updates, aktuelle Antivirenprogramme oder Ähnliches aufweisen. Mit zentral verwalteten Geräten kann garantiert werden, dass die Betriebssysteme sicher und die Geräte grundsätzlich auf dem neuesten Stand sind.

Daneben gilt für uns alle, aufmerksam zu sein und wo immer möglich, die nötige Vorsicht betreffend Zugangsdaten und Datensicherheit walten zu lassen.